Cuidado con las estafas de phishing 3.0: los remitentes del correo electrónico pueden no ser quien dicen ser

Vertiv alimenta las antenas de telefonía y las redes de radio 5G con las nuevas y compactas baterías de iones de litio y los rectificadores para exteriores

28 marzo, 2023

2 de abril – Día Mundial de la Concientización sobre el Autismo Una campaña busca promover la inclusión de las personas con TEA

29 marzo, 2023-

Las estafas relacionadas con los ciberataques BEC ocasionaron unas pérdidas de 2.700 millones de dólares en 2022, en comparación con sólo 34 millones de dólares acumulados por el ransomware, a pesar de su popularidad.

-

Avanan, una compañía de Check Point Software, ha detectado un aumento de los correos electrónicos de suplantación de identidad en los últimos 2 meses, con hasta 33.817 ataques realizados.

-

PayPal y Google encabezan los servicios más suplantados, seguidos por SharePoint, Fedex, Intuit, RingCentral e iCloud.

-

Check Point Software recomienda precaución y revisar la veracidad de los remitentes, aunque sean proveedores y servicios conocidos.

DESCARGAR GACETILLA EN FORMATO WORD + IMÁGENES

Según muestra el último Security Report 2023 elaborado por Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, la proporción de ataques por correo electrónico ha aumentado hasta alcanzar la asombrosa cifra récord del 86% de todos los ataques in-the-wild con archivos.

El ataque al correo electrónico empresarial (BEC) es un tipo específico de “spear phishing” con el que se busca engañar a los empleados para que tomen acciones de manera precipitada, desembocando en pérdidas o daños para ellos o las empresas a las que pertenecen.

Este método es uno de los modelos de phishing más dañinos y costosos que existen: el FBI señala que las estafas relacionadas con los ciberataques BEC ocasionaron unas pérdidas de 2.700 millones de dólares en 2022, en comparación con solo 34 millones de dólares acumulados por el ransomware, a pesar de su popularidad.

La sofisticación de los ciberdelincuentes y sus tácticas en constante evolución han aumentado con el tiempo. Los datos de este estudio muestran un crecimiento del uso de varios formatos de archivo para ocultar estas cargas maliciosas. Y es que los ciberataques BEC han afectado ya a empresas y organizaciones, grandes y pequeñas, en más de 150 países de todo el mundo.

BEC evoluciona otra vez

Los ataques BEC se popularizaron alrededor de 2020, cuando se detectó un alto volumen de correos electrónicos supuestamente remitidos por altos ejecutivos. La estafa se basa en gran medida en el hecho de que los mensajes parecen ser genuinos y de alguien en una posición de poder, lo que normalmente no levantaría sospechas para el destinatario, con el objetivo final de convencer al destinatario de que envíe dinero al atacante mientras cree que está realizando una transacción comercial legítima y autorizada.

Sin embargo, los ataques han cambiado a un método en el que el ciberatacante compromete una cuenta de una empresa o uno de sus socios y la utiliza para insertarse en hilos de correo electrónico legítimos, suplantando su identidad. Así pues, la selección de estos trabajadores y cadenas de emails generalmente involucra temáticas recogidas alrededor del ámbito financiero, incluyendo facturas en las que los ciberatacantes modifican los detalles e información bancaria. Debido al contenido de los correos electrónicos, estas estafas suelen ser más frecuentes al final del mes o de un trimestre financiero, cuando es más probable que sucedan estas transacciones comerciales.

Durante su estudio, los investigadores de Avanan, una compañía de Check Point Software, han observado un aumento preocupante en lo que parece ser otra progresión de estos ciberataques: la suplantación de la empresa BEC o las estafas de phishing 3.0.

Concretamente, durante los últimos dos meses (febrero y marzo de 2023), se han detectado un total de 33.817 ataques de suplantación de identidad de empresas y servicios legítimos conocidos como, por ejemplo, PayPal o Google, entre otros.

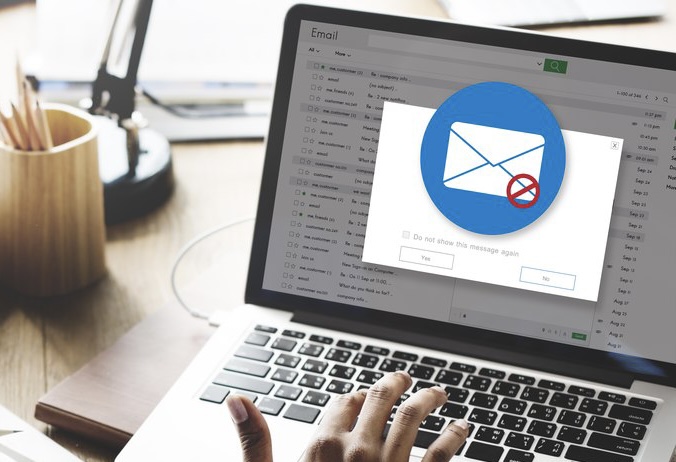

Figura 1. Ejemplo de uso de Google Docs para un ciberataque BEC

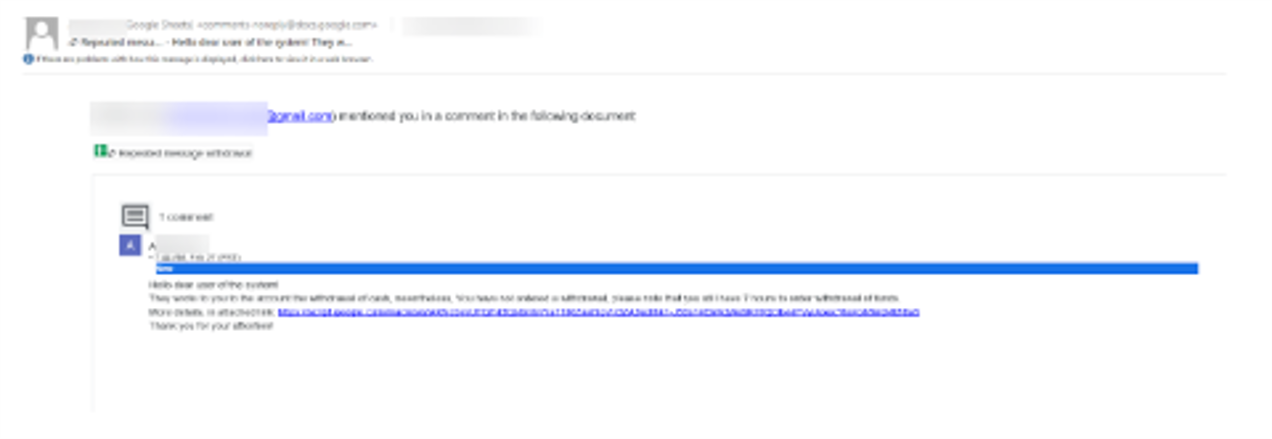

Figura 2. Ejemplo de suplantación de PayPal

Gracias a su investigación, se pueden ver ejemplos de los correos electrónicos legítimos utilizados por los ciberatacantes para la realización de estas estafas BEC. Todo lo que tienen que hacer es crear una cuenta gratuita de Google suplantando la identidad de una entidad, crear un documento compartido y mencionar en él la dirección de correo de sus objetivos. De esta manera, los destinatarios reciben una notificación por email con un remitente oficial de Google.

Cuando las víctimas acceden a los enlaces del correo se las redirige a un sitio web de criptomonedas falso. Estos portales suelen ser sitios de phishing directos, donde se busca robar credenciales y datos sensibles, además de otras prácticas como el robo directo o la minería criptográfica.

Cómo protegerse contra los ataques BEC

Aunque los ciberataques BEC pueden llegar a ser extremadamente costoso y perjudiciales para una empresa, Check Point Software comparte algunas precauciones simples de seguridad para evitarlos:

- Protecciones antiphishing: dado que los correos electrónicos BEC son un tipo de phishing, la implementación de soluciones antiphishing es esencial para protegerse contra ellos. Estas soluciones deben ser capaces de identificar las ‘red flags’ de los emails BEC (como las direcciones de respuesta que no coinciden con las direcciones del remitente) y utilizar el aprendizaje automático para analizar el lenguaje en busca de indicios de un posible ciberataque.

- Educación de los empleados: este tipo de ciberataques está dirigido directamente a los empleados de una empresa, lo que hace que la capacitación en concientización sobre la seguridad del correo electrónico sea vital para asegurar la ciberseguridad. Formar a los empleados sobre cómo identificar y responder ante el phishing BEC es esencial para minimizar la amenaza.

- Separación de funciones: los ciberataques BEC intentan engañar a los trabajadores para que tomen una acción de alto riesgo (como enviar dinero o información confidencial) sin verificar la solicitud. La implementación de políticas para estas acciones que requieren la verificación independiente de un segundo empleado puede ayudar a disminuir la probabilidad de un ataque exitoso.

- Etiquetado de correos electrónicos externos: comúnmente los ciberatacantes intentan suplantar direcciones de correo electrónico internas utilizando la imitación de dominios similares. Configurar programas de correo electrónico para etiquetar los correos procedentes de fuera de la empresa es de gran ayuda para limitar estas prácticas.

“La falta de una mayor educación en ciberseguridad continúa siendo una de las principales anclas del sector, provocando que este tipo de ataques de phishing resulten altamente efectivos” comparte Jeremy Fuchs, vocero de Avanan, una empresa de Check Point. “Un esfuerzo al que se deben sumar las propias empresas, con la implantación de soluciones especializadas como Check Point Harmony Email & Collaboration, que ofrece una protección contra ataques BEC además de una prevención ante la pérdida de datos”.

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza datos de ciberataques globales almacenados en ThreatCloud para mantener los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación está formado por más de 100 analistas

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder de soluciones de ciberseguridad para empresas y gobiernos de todo el mundo. La cartera de soluciones de Check Point Infinity protege a las empresas y organizaciones públicas de los ciberataques de 5ª generación con una tasa de captura líder en la industria de malware, ransomware y otras amenazas. Infinity se compone de cuatro pilares fundamentales que ofrecen una seguridad sin compromisos y una prevención de amenazas de quinta generación en todos los entornos empresariales: Check Point Harmony, para usuarios remotos; Check Point CloudGuard, para proteger automáticamente los entornos cloud; y Check Point Quantum, para proteger los perímetros de la red y los centros de datos, todo ello controlado por la gestión de seguridad unificada más completa e intuitiva de la industria; Check Point Horizon, una suite de operaciones de seguridad que da prioridad a la prevención. Check Point Software protege a más de 100.000 organizaciones de todos los tamaños.

©2022 Check Point Software Technologies Ltd. Todos los derechos reservados.