Twizt, una nueva variante de botnet roba 500.000 dólares en criptodivisas a miles de víctimas

Experiencias inmersivas, la última tendencia para el aprendizaje del idioma inglés

14 diciembre, 2021

EDTECH: La industria global que alcanzará un valor de 325.000 millones de USD para el 2025

16 diciembre, 2021-

En 12 meses, se sustrajeron 3,64 Bitcoin, 55,87 Ether y 55.000 dólares en tokens ERC20

-

En uno de los casos, se secuestraron 26 ETH

DESCARGAR GACETILLA EN FORMATO WORD + IMÁGENES

Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha detectado una variante de botnet que ha robado casi medio millón de dólares en criptodivisas a través de una técnica llamada «crypto clipping». La nueva variante, llamada Twizt y descendiente de Phorpiex, roba las criptomonedas durante las transacciones sustituyendo automáticamente la dirección de la cartera de víctima por la del ciberdelincuente. Los investigadores advierten a los inversores en criptodivisas que tengan cuidado con los destinatarios de los fondos, ya que se han interceptado 969 transacciones y se están multiplicando. Twizt puede operar sin servidores de C&C activos, lo que le permite evadir los mecanismos de seguridad, lo que significa que cada ordenador que infecta puede ampliar la red de bots.

Twizt se ha hecho con casi medio millón de dólares en criptodivisas

Check Point Research estima que Twizt se ha hecho con casi medio millón de dólares en criptodivisas. Sus características han llevado a pensar que la red de bots puede ser aún más estable y, por tanto, más peligrosa. Twizt aprovecha una técnica llamada «crypto clipping», que consiste en el robo de criptodivisas durante las transacciones mediante el uso de malware que sustituye automáticamente la dirección del monedero del destinatario real por la dirección del monedero del ciberdelincuente. El resultado es que los fondos van a parar a manos equivocadas.

En el plazo de un año, entre noviembre de 2020 y noviembre de 2021, los bots de Phorpiex secuestraron 969 transacciones, robando 3,64 Bitcoin, 55,87 Ether y 55.000 dólares en tokens ERC20. El valor de los activos robados en precios actuales es de casi medio millón de dólares estadounidenses. En varias ocasiones, Phorpiex pudo secuestrar transacciones de gran cantidad. La mayor cantidad de una transacción de Ethereum interceptada fue de 26 ETH.

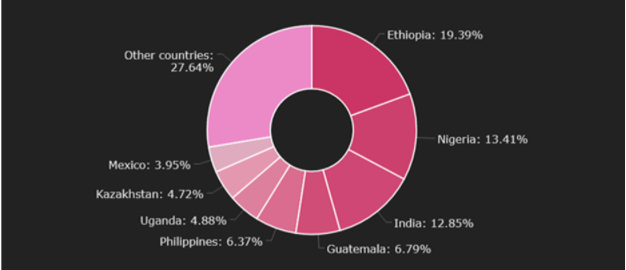

Figura 1. Víctimas por país

“La nueva variante de Phorpiex entraña tres riesgos principales. En primer lugar, Twizt utiliza el modelo peer-to-peer y es capaz de recibir comandos y actualizaciones de miles de otros equipos infectados. Una red de bots peer-to-peer es más difícil de derribar e interrumpir su funcionamiento. Esto hace que Twizt sea más estable que las versiones anteriores de los bots Phorpiex. En segundo lugar, al igual que las antiguas versiones de Phorpiex, Twizt es capaz de robar criptografía sin necesidad de comunicarse con el C&C, por lo que es más fácil evadir los mecanismos de seguridad, como los cortafuegos. En tercer lugar, Twizt es compatible con más de 30 carteras de criptodivisas de diferentes Blockchain, incluyendo las principales como Bitcoin, Ethereum, Dash, Monero, lo que pone a su disposición una enorme superficie de ataque, y básicamente cualquiera que esté utilizando criptografía podría verse afectado” alerta Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “Pedimos los usuarios de criptomonedas que comprueben dos veces las direcciones de las carteras que copian y pegan, ya que podrían estar enviando inadvertidamente su cripto a las manos equivocadas”, concluye Nieva.

Recomendaciones de seguridad

- Comprobar la dirección del monedero: cuando los usuarios copien y peguen la dirección de un monedero criptográfico, siempre deben comprobar que la dirección original y la pegada coinciden.

- Transacciones de prueba: antes de enviar grandes cantidades en cripto, hay que mandar primero una transacción de «prueba» con una cantidad mínima.

- Mantenerse actualizado: es imprescindible mantener el sistema operativo actualizado y no descargar software de fuentes no verificadas.

- Omitir los anuncios: si se buscan carteras o plataformas de intercambio de criptomonedas en el espacio de las criptomonedas, siempre hay que fijarse en el primer sitio web de la búsqueda y no en el anuncio. Estos pueden inducir a error, ya que CPR ha encontrado estafadores que utilizan Google Ads para robar criptocarteras.

- Mira las URLs: siempre hay que comprobar dos veces las URLs.

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza datos de ciberataques globales almacenados en ThreatCloud para mantener los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación está formado por más de 100 analistas e investigadores que cooperan con otros proveedores de seguridad, las fuerzas de seguridad y varios CERTs.

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder de soluciones de ciberseguridad para empresas corporativas y gobiernos a nivel mundial. La cartera de soluciones de Check Point Infinity protege a las empresas y organizaciones públicas de los ciberataques de quinta generación con una tasa de captura líder en la industria de malware, ransomware y otras amenazas. Check Point Infinity se compone de tres pilares fundamentales que ofrecen una seguridad sin compromisos y una prevención de amenazas de quinta generación en todos los entornos empresariales: Check Point Harmony, para usuarios remotos; Check Point CloudGuard, para proteger automáticamente la nube; y Check Point Quantum, para proteger los perímetros de la red y los centros de datos, todo ello controlado por la gestión de seguridad unificada más completa e intuitiva del sector. Check Point Software protege a más de 100.000 empresas de todos los tamaños.