Alerta: Nueva estafa de correo electrónico BEC roba credenciales para la página de Evernote

La inversión en centros de datos de hiperescala en Latinoamérica

30 enero, 2023

JP Morgan crea un laboratorio de criptomonedas e inteligencia artificial

13 marzo, 2023Avanan, una empresa de Check Point Software Technologies, descubre una nueva estafa que utiliza ataques Business Email Compromise (BEC) con enlaces de Evernote para alojar facturas enviadas en estos ataques

DESCARGAR GACETILLA EN FORMATO WORD + IMÁGENES

Investigadores de Avanan, una empresa de seguridad de colaboración y correo electrónico en la nube adquirida por Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder de soluciones de ciberseguridad a nivel mundial advierte sobre sus nuevos hallazgos con respecto a los ataques Business Email Compromise (BEC), o compromiso de correo electrónico empresarial, que representan uno de los ataques más rápidos y difíciles de bloquear en ciberseguridad. Hay una serie de variantes, pero en general, estos ataques BEC engañan a alguien de una organización, a menudo un ejecutivo de alto rango, y no siempre utilizan malware ni enlaces maliciosos. Algunos pueden usarlos, pero los más difíciles de prevenir se basan principalmente en texto.

“Estos ataques han provocado importantes pérdidas financieras, principalmente porque parecen reales. Piénselo desde la perspectiva del usuario final. Si recibe un correo electrónico de su ‘CEO’ pidiéndole que pague una factura o, peor aún, que solicite dinero a un cliente, ¿diría que no? Esto es lo que los ciberdelincuentes esperan que suceda. En un ataque BEC, hemos visto a los hackers volverse aún más creativos”, dijo Jeremy Fuchs, investigador y analista de seguridad cibernética de Avanan.

Los investigadores de Avanan analizaron cómo los atacantes utilizan la legitimidad de Evernote para ayudar a que sus ataques BEC sean aún más convincentes. En este ataque, los ciberdelincuentes utilizan los enlaces de Evernote para alojar las facturas que se envían:

- Vector de ataque: correo electrónico

- Tipo: Suplantación de identidad

- Técnicas: Compromiso de correo electrónico comercial

- Target: Cualquier usuario final

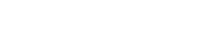

E-mail – Ejemplo #1

El ataque comienza con un mensaje adjunto, enviado directamente por el presidente de la organización en cuestión. Esta es una cuenta comprometida. Los hackers a menudo engañan a los ejecutivos utilizando trucos de campo del remitente; en este caso, el presidente de la organización estaba realmente comprometido y, por lo tanto, se envía directamente desde la cuenta de esa persona.

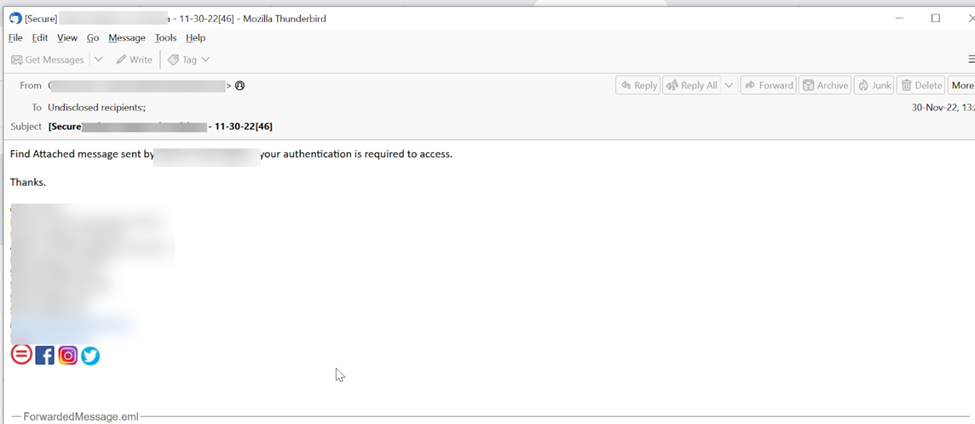

El mensaje adjunto conduce a un correo electrónico que dice que es un «mensaje seguro». El enlace va a la página de Evernote.

Desde entonces, la página de Evernote ha sido eliminada. Pero Evernote, como muchas empresas con sitios web legítimos, se usa cada vez más para hackear. Recientemente, de acuerdo con Huntress, ha habido un aumento en el alojamiento de documentos maliciosos en Evernote. En este caso, hay un documento en Evernote que conduce a una página de inicio de sesión falsa por robo de credenciales.

Técnicas

Los ataques BEC son difíciles de bloquear desde una perspectiva de seguridad y difíciles de reconocer desde la perspectiva del usuario final. Este ataque es un sello distintivo de esta dificultad. Comienza con un correo electrónico del presidente de una organización. La cuenta se vio comprometida, por lo que el correo electrónico pasará todas las medidas de autenticación. El mensaje en sí no es malicioso, ya que se vincula a un documento en el sitio web no malicioso de Evernote.

Detener los ataques BEC se vuelve extremadamente importante y hay algunas cosas que deben hacerse. Por un lado, la inteligencia artificial (IA) y el aprendizaje automático (ML) deben estar involucrados para tener la capacidad de comprender el contenido, el contexto y el tono de un correo electrónico, y comprender cuándo difieren. Por ejemplo, ¿el presidente de la organización suele enviar enlaces a Evernote?

También verificar si la organización tiene una cuenta de protección contra robo de cuentas. No se sabe cómo se comprometió inicialmente a este usuario, pero hoy en día es posible proporcionar al hacker muchas de las formas de hacerlo: correo electrónico, mensaje de texto, voz, chat, archivo compartido. Por lo tanto, es fundamental comprender los eventos de inicio de sesión, los cambios de configuración y la actividad del usuario final en una suite de productividad completa.

Mejores prácticas: orientación y recomendaciones

Para protegerse contra estos ataques, los profesionales de la seguridad deben hacer lo siguiente:

- Comprobar siempre las direcciones de respuesta para asegurarse de que coincidan.

- Si alguna vez tienen preguntas sobre un correo electrónico, hay que preguntarle al remitente original.

- Crear procesos para que los empleados los sigan cuando paguen facturas o ingresen credenciales.

- Leer todo el correo electrónico; buscar cualquier inconsistencia, errores ortográficos o discrepancias.

- Si se usan banners, asegúrese de no «bombardear» a los usuarios finales con ellos; usarlos solo en momentos críticos para que los usuarios finales los tomen en serio.

- Implementar seguridad avanzada que observe más de un indicador para determinar si un correo electrónico está limpio o no.

- Implementar la autenticación multifactor para todas las cuentas, pero especialmente para el correo electrónico.

- Configurar las cuentas para que le notifiquen los cambios.

- Usar un administrador de contraseñas para crear y almacenar sus contraseñas; el profesional de seguridad nunca debe conocer su propia contraseña.

- Supervisar siempre todas las URL, incluso las que no están en el cuerpo del correo electrónico.

- Recordarle a los usuarios que solo compartan información personal en tiempo real, en persona o por teléfono. Animarlos a ser escépticos con todos los mensajes con enlaces y a verificar siempre con el remitente, en tiempo real, cualquier mensaje con archivos adjuntos.

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder de soluciones de ciberseguridad para empresas y gobiernos de todo el mundo. La cartera de soluciones de Check Point Infinity protege a las empresas y organizaciones públicas de los ciberataques de 5ª generación con una tasa de captura líder en la industria de malware, ransomware y otras amenazas. Infinity se compone de cuatro pilares fundamentales que ofrecen una seguridad sin compromisos y una prevención de amenazas de quinta generación en todos los entornos empresariales: Check Point Harmony, para usuarios remotos; Check Point CloudGuard, para proteger automáticamente los entornos cloud; y Check Point Quantum, para proteger los perímetros de la red y los centros de datos, todo ello controlado por la gestión de seguridad unificada más completa e intuitiva de la industria; Check Point Horizon, una suite de operaciones de seguridad que da prioridad a la prevención. Check Point Software protege a más de 100.000 organizaciones de todos los tamaños.

©2022 Check Point Software Technologies Ltd. Todos los derechos reservados.