El malware más buscado de agosto: Formbook sube al primer lugar

Industria IT: entre el aumento de la demanda y la escasez de oferta

13 septiembre, 2021

E-Commerce: el 30% de los compradores espera que sus pedidos lleguen dentro de las 24 hs

15 septiembre, 2021Check Point Research informa que el infostealer, Formbook, es el malware más frecuente, mientras que el troyano bancario, Qbot, ha desaparecido de la lista.

DESCARGAR GACETILLA EN FORMATO WORD + IMÁGENES

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, ha publicado su Índice Global de Amenazas del mes de agosto. Los investigadores informan que Formbook es ahora el malware más frecuente, asumiendo el control de Trickbot, que ha caído en el segundo lugar después de un reinado de tres meses.

El troyano bancario, Qbot, cuyos operadores se sabe que toman descansos durante el verano, ha caído completamente del top 10 después de una larga estadía en la lista, mientras que Remcos, un troyano de acceso remoto (RAT), ingresó al índice por primera vez. tiempo en 2021, ocupando el sexto lugar.

Visto por primera vez en 2016, Formbook es un robo de información que recopila credenciales de varios navegadores web, recopila capturas de pantalla, monitorea y registra las pulsaciones de teclas, y puede descargar y ejecutar archivos de acuerdo con sus órdenes de comando y control (C&C). Recientemente, Formbook se distribuyó a través de campañas temáticas de COVID-19 y correos electrónicos de phishing, y en julio de 2021, CPR informó que una nueva cepa de malware derivada de Formbook, llamada XLoader, ahora se dirige a los usuarios de macOS.

«El código de Formbook está escrito en C con inserciones de ensamblaje y contiene una serie de trucos para hacerlo más evasivo y más difícil de analizar para los investigadores», dijo Maya Horowitz, vicepresidente de investigación de Check Point Software. “Como generalmente se distribuye a través de correos electrónicos de phishing y archivos adjuntos, la mejor manera de prevenir una infección de Formbook es estar al tanto de cualquier correo electrónico que parezca extraño o provenga de remitentes desconocidos. Como siempre, si no se ve bien, probablemente no lo sea «.

CPR también reveló este mes que la “Divulgación de información del repositorio Git expuesto al servidor web” es la vulnerabilidad más comúnmente explotada, que afecta al 45% de las organizaciones a nivel mundial, seguida de la “Ejecución remota de código de encabezados HTTP” que afecta al 43% de las organizaciones en todo el mundo. “Dasan GPON Router Authentication Bypass” ocupa el tercer lugar en la lista de vulnerabilidades más explotadas, con un impacto global del 40%.

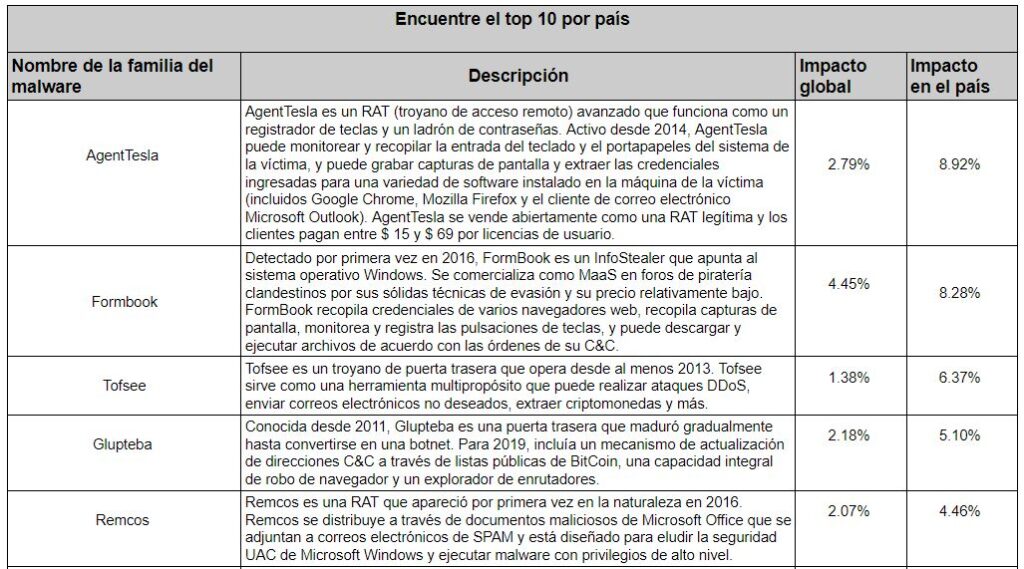

Principales familias de malware

* Las flechas se refieren al cambio de rango en comparación con el mes anterior.

Este mes, Formbook es el malware más popular que afecta al 4,5% de las organizaciones a nivel mundial, seguido por Trickbot y Agent Tesla, que afectan al 4% y al 3% de las organizaciones en todo el mundo, respectivamente.

- ↑ Formbook – Formbook es un ladrón de información que recopila credenciales de varios navegadores web, recopila capturas de pantalla, monitorea y registra las pulsaciones de teclas, y puede descargar y ejecutar archivos de acuerdo con sus órdenes de C&C.

- ↓ Trickbot: Trickbot es una botnet modular y un troyano bancario que se actualiza constantemente con nuevas capacidades, características y vectores de distribución. Esto permite que Trickbot sea un malware flexible y personalizable que se puede distribuir como parte de campañas multipropósito.

- ↑ Agent Tesla – Agent Tesla es un RAT avanzado que funciona como un registrador de teclas y un ladrón de información, que es capaz de monitorear y recopilar la entrada del teclado de la víctima y el teclado del sistema, tomar capturas de pantalla y filtrar las credenciales de una variedad de software instalado en la víctima. máquina (incluidos Google Chrome, Mozilla Firefox y el cliente de correo electrónico de Microsoft Outlook.

Principales vulnerabilidades explotadas

Este mes, la “Divulgación de información del repositorio Git expuesto al servidor web” es la vulnerabilidad más comúnmente explotada, que afecta al 45% de las organizaciones a nivel mundial, seguida de la “Ejecución remota de código de encabezados HTTP” que afecta al 43% de las organizaciones en todo el mundo. “Dasan GPON Router Authentication Bypass” ocupa el tercer lugar en la lista de vulnerabilidades más explotadas, con un impacto global del 40%.

- ↔ Revelación de información del repositorio de Git expuesto al servidor web: se ha informado de una vulnerabilidad de divulgación de información en el repositorio de Git. La explotación exitosa de esta vulnerabilidad podría permitir la divulgación involuntaria de información de la cuenta.

- ↔ Ejecución remota de código de encabezados HTTP (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756): los encabezados HTTP permiten que el cliente y el servidor pasen información adicional con una solicitud HTTP. Un atacante remoto puede usar un encabezado HTTP vulnerable para ejecutar código arbitrario en la máquina víctima.

- ↑ Omisión de autenticación del enrutador Dasan GPON (CVE-2018-10561): existe una vulnerabilidad de omisión de autenticación en los enrutadores Dasan GPON. La explotación exitosa de esta vulnerabilidad permitiría a atacantes remotos obtener información confidencial y obtener acceso no autorizado al sistema afectado.

Top Mobile Malwares

Este mes, xHelper ocupa el primer lugar entre los malwares móviles más frecuentes, seguido de AlienBot y FluBot.

- xHelper: una aplicación maliciosa vista en estado salvaje desde marzo de 2019, utilizada para descargar otras aplicaciones maliciosas y mostrar anuncios. La aplicación es capaz de ocultarse del usuario e incluso puede reinstalarse en caso de que fuera desinstalada.

- AlienBot: la familia de malware AlienBot es un malware como servicio (MaaS) para dispositivos Android que permite a un atacante remoto, como primer paso, inyectar código malicioso en aplicaciones financieras legítimas. El atacante obtiene acceso a las cuentas de las víctimas y, finalmente, controla por completo su dispositivo.

- FluBot: FluBot es un malware de botnet de Android que se distribuye a través de mensajes SMS de phishing y, en la mayoría de los casos, se hace pasar por marcas de entrega de logística. Una vez que el usuario hace clic en el enlace dentro del mensaje, FluBot se instala y obtiene acceso a toda la información confidencial en el teléfono.

El índice de impacto global de amenazas de Check Point y su mapa de ThreatCloud funcionan con la inteligencia de ThreatCloud de Check Point. ThreatCloud proporciona inteligencia sobre amenazas en tiempo real derivada de cientos de millones de sensores en todo el mundo, a través de redes, terminales y móviles. La inteligencia se enriquece con motores basados en inteligencia artificial y datos de investigación exclusivos de Check Point Research, el brazo de inteligencia e investigación de Check Point Software Technologies.

La lista complete de malware, acá: blog.

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza los datos de ciberataques globales almacenados en ThreatCloud para mantener los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point Software estén actualizados con las últimas soluciones de seguridad. El equipo de investigación está formado por más de 100 analistas e investigadores que cooperan con otros proveedores de seguridad, las fuerzas de seguridad y varios CERTs.

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder de soluciones de ciberseguridad para empresas corporativas y gobiernos a nivel mundial. La cartera de soluciones de Check Point Infinity protege a las empresas y organizaciones públicas de los ciberataques de quinta generación con una tasa de captura líder en la industria de malware, ransomware y otras amenazas. Check Point Infinity se compone de tres pilares fundamentales que ofrecen una seguridad sin compromisos y una prevención de amenazas de quinta generación en todos los entornos empresariales: Check Point Harmony, para usuarios remotos; Check Point CloudGuard, para proteger automáticamente la nube; y Check Point Quantum, para proteger los perímetros de la red y los centros de datos, todo ello controlado por la gestión de seguridad unificada más completa e intuitiva del sector. Check Point Software protege a más de 100.000 empresas de todos los tamaños.

©2021 Check Point Software Technologies Ltd. Todos los derechos reservados