LinkedIn continúa número uno en intentos de suplantación de identidad, mientras que Microsoft asciende al segundo puesto

La eficiencia energética jugará un papel fundamental en los centros de datos pospandémicos

20 julio, 2022

La industria logística cambia su estrategia de stock frente a las restricciones de importación y la suba del dólar

25 julio, 2022Check Point Research publica su informe de phishing del segundo trimestre de 2022, en el que destaca las marcas que los ciberdelincuentes imitan con más frecuencia para engañar a las personas y hacer que entreguen sus datos personales.

DESCARGAR GACETILLA EN FORMATO WORD + IMÁGENES

Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, publicó su informe sobre el phishing (segundo trimestre de 2022) en el que destaca las marcas más imitadas por los ciberdelincuentes para robar la información personal o las credenciales de pago de los usuarios.

Después de entrar en el ranking por primera vez en el Q1 con un 52%, LinkedIn continúa su reinado como la marca más imitada con un 45%, una tendencia preocupante que pone de manifiesto los riesgos a los que se enfrentan los usuarios de esta plataforma. En general, las redes sociales siguen siendo la categoría más imitada, seguida por la tecnología, que este trimestre arrebató el segundo puesto a las empresas de mensajería física.

El aumento más llamativo en empresas tecnológicas explotadas es el de Microsoft, que representa el 13% de todos los intentos de phishing de marcas, más del doble que en el trimestre anterior, y superó a DHL en el tercer puesto, con un 12%. Algunas de las nuevas marcas que entraron en el top 10 son: Adidas, Adobe y HSBC, aunque todas con un solo dígito.

El aumento de estafas relacionadas con Microsoft es un peligro tanto para los usuarios como para las empresas. Una vez que consiguen los datos de acceso de la cuenta, tienen acceso a todas las aplicaciones que hay detrás, cómo Teams y SharePoint, además del riesgo evidente de comprometer el correo electrónico de Outlook. El informe destaca un ejemplo específico de un correo electrónico de phishing de Outlook que atrae a los usuarios a una página web fraudulenta con el asunto: «[Acción requerida] Recordatorio final – Verifique su cuenta OWA ahora», pidiendo a la víctima potencial que introduzca sus credenciales de acceso.

Las campañas de phishing basadas en LinkedIn imitan el estilo de comunicación de la plataforma de medios sociales profesionales con correos electrónicos maliciosos que utilizan asuntos como: «Has aparecido en 8 búsquedas esta semana» o «Tienes un mensaje nuevo» o «Me gustaría hacer negocios contigo a través de LinkedIn». Aunque parecían proceder de LinkedIn, utilizaban una dirección de correo electrónico completamente distinta a la de la marca.

Mientras tanto, con la incesante tendencia a las compras online, no es de extrañar que en el segundo trimestre también se falsificara a la empresa de transporte DHL en el 12% de los ataques de phishing. El informe hace referencia específicamente a una estafa de phishing relacionada con el seguimiento, con el asunto «Notificación de envío entrante», que induce al consumidor a hacer clic en un enlace malicioso.

“Los correos electrónicos de phishing son una herramienta destacada en el arsenal de todo hacker, ya que son rápidos de desplegar y pueden dirigirse a millones de usuarios a un coste relativamente bajo”, dijo Omer Dembinsky, director del grupo de investigación de datos de Check Point Software. “Dan a los ciberdelincuentes la oportunidad de aprovechar la reputación de las marcas para dar a los usuarios una falsa sensación de seguridad y así robar información personal o comercial con fines económicos.”

“Los delincuentes utilizan cualquier marca con suficiente alcance y confianza del consumidor. De ahí que vemos cómo los hackers amplían sus actividades con la primera aparición de Adidas, Adobe y HSBC en el top 10. Los hackers comercian con nuestra confianza en estas marcas y con ese instinto tan humano de ‘el trato’. Hay una razón por la que los hackers siguen utilizando el phishing basado en marcas. Funciona. Así que los consumidores deben actuar con precaución y estar atentos a los signos reveladores del correo electrónico falso, como la mala gramática, las faltas de ortografía o los nombres de dominio extraños. En caso de duda, diríjase al sitio web de la marca en lugar de hacer clic en los enlaces.”

Un ataque de phishing de marca no sólo se aprovecha de nuestra confianza implícita en una marca conocida, adoptando su imagen y a menudo utilizando una URL similar, sino que también juega con las emociones humanas, como el miedo a perder un descuento. La sensación de urgencia que esto genera lleva a los consumidores a hacer clic a toda prisa sin comprobar primero si el correo electrónico es de la marca en cuestión. Esto podría llevarles a descargar inadvertidamente malware o a entregar información personal identificable que puede dar a los delincuentes acceso a todo su mundo online y a posibles pérdidas económicas.

Top phishing por marcas en el primer trimestre de 2022:

A continuación, se muestran las principales marcas clasificadas por su aparición general en los intentos de suplantación de identidad:

- LinkedIn (45%)

- Microsoft (13%)

- DHL (12%)

- Amazon (9%)

- Apple (3%)

- Adidas (2%)

- Google (1%)

- Netflix (1%)

- Adobe (1%)

- HSBC (1%)

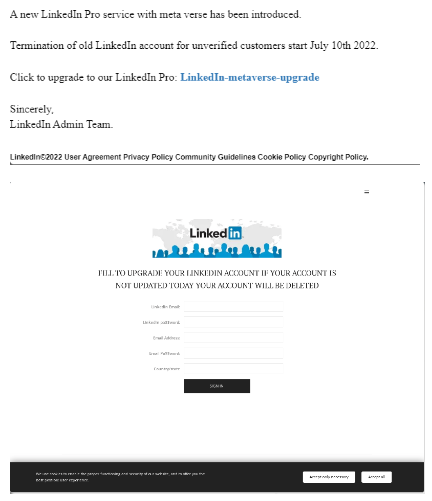

Correo electrónico de phishing de LinkedIn – Ejemplo de robo de cuenta:

Durante el segundo trimestre de 2022, observamos un correo electrónico de phishing malicioso que utilizaba la marca de LinkedIn. El correo electrónico de phishing se enviaba desde una dirección de correo web y se falsificaba para que pareciera enviado por «LinkedIn Security ([email protected][.]ec)». El correo electrónico contenía el asunto «¡¡¡Notificación de LinkedIn!!!», y el contenido (véase la figura 1) intenta atraer a la víctima para que haga clic en un enlace malicioso con el pretexto de actualizar la versión de su cuenta de LinkedIn. Este clic lleva al enlace «https://lin882[.]webnode[.]page/», donde la víctima debe introducir los datos de su cuenta de LinkedIn (véase la figura 2).

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza datos de ciberataques globales almacenados en ThreatCloud para mantener los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación está formado por más de 100 analistas e investigadores que cooperan con otros proveedores de seguridad, las fuerzas de seguridad y varios CERTs.

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder de soluciones de ciberseguridad para empresas corporativas y gobiernos a nivel mundial. La cartera de soluciones de Check Point Infinity protege a las empresas y organizaciones públicas de los ciberataques de quinta generación con una tasa de captura líder en la industria de malware, ransomware y otras amenazas. Check Point Infinity se compone de tres pilares fundamentales que ofrecen una seguridad sin compromisos y una prevención de amenazas de quinta generación en todos los entornos empresariales: Check Point Harmony, para usuarios remotos; Check Point CloudGuard, para proteger automáticamente la nube; y Check Point Quantum, para proteger los perímetros de la red y los centros de datos, todo ello controlado por la gestión de seguridad unificada más completa e intuitiva del sector. Check Point Software protege a más de 100.000 empresas de todos los tamaños.

©2022 Check Point Software Technologies Ltd. Todos los derechos reservados.