Check Point Research revela una vulnerabilidad de firmware en los routers de TP-Link

CREA on Canal Rural

6 May, 2022

5 opciones para jugar en familia y alejarse de las pantallas

19 May, 2023El firmware malicioso se atribuye al grupo de hacktivistas chino Camaro Dragon y con él han podido obtener el acceso y control total de los dispositivos y las redes comprometidas.

DESCARGAR GACETILLA EN FORMATO WORD + IMÁGENES

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, ha compartido sus conclusiones tras el seguimiento de Camaro Dragon, un grupo de amenazas persistentes avanzadas (APT) patrocinado por el estado chino.

Tras la detección de una secuencia de ciberataques dirigidos contra entidades europeas de asuntos exteriores, los investigadores han descubierto un implante de firmware malicioso creado específicamente para los routers de TP-Link con varios componentes dañinos entre los que se encuentra “Horse Shell”, backdoor que permite a los atacantes tomar el control total de los dispositivos infectados mientras eluden los sistemas de seguridad para no ser detectados.

Según muestra esta investigación, la actividad de Camaro Dragon se ha centrado en una campaña dirigida principalmente a las entidades de asuntos exteriores de toda Europa; aunque, a pesar de que se encontró la presencia de Horse Shell en las infraestructuras analizadas, no se ha podido determinar quiénes han sido las víctimas.

Por experiencias previas, los implantes de routers a menudo se instalan en dispositivos arbitrarios con el objetivo de crear una cadena de nodos entre las infecciones principales y el comando y control real. En otras palabras, infectar un enrutador doméstico no significa que se esté atacando al propietario, sino que es un medio para alcanzar un objetivo.

Si bien no se ha logrado estipular la metodología concreta con la que los atacantes lograron infectar los dispositivos con este firmware malicioso, es probable que obtuvieran el acceso a estos dispositivos a través de un escaneado exhaustivo en busca de vulnerabilidades conocidas o apuntando a dispositivos que usaban contraseñas predeterminadas o débiles para la autenticación.

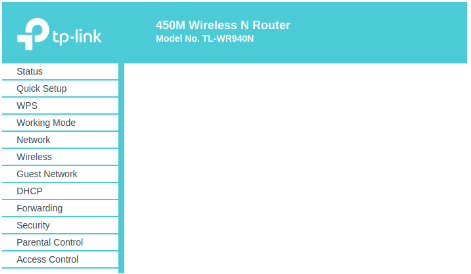

Figura 1. Interfaz del actualizador de firmware original del router TP-Link

Tal y como se puede ver en las capturas compartidas, en el firmware original y legítimo de TP-Link se muestran los detalles de la versión en funcionamiento, así como un botón a través del cual cargar diferentes versiones para actualizar el firmware.

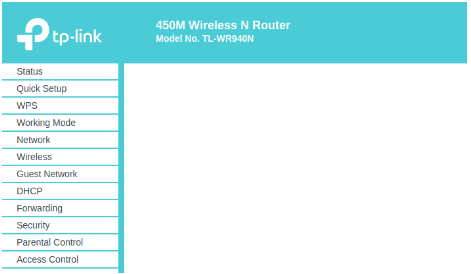

Sin embargo, en la versión modificada de los dispositivos comprometidos por Horse Shell, se detectó el añadido de la propiedad CSS “display:none” en el formulario HTML, ocultándolo al usuario.

Figura 2. Ejemplo de interfaz del actualizador oculta tras la infección del firmware malicioso

El hecho de que el firmware de los componentes implantados sea independiente indica que una amplia gama de dispositivos y proveedores pueden estar en riesgo.

Desde Check Point Software recuerdan la importancia de mantener los dispositivos actualizados y seguros, destacando las medidas de protección contra ataques similares, y compartiendo algunas recomendaciones para la detección y protección de cualquier equipo:

- Aplicar las actualizaciones de software: mantener al día y actualizar el firmware y software de los routers y los dispositivos conectados es crucial para prevenir vulnerabilidades que los atacantes puedan explotar.

- Evitar el uso de credenciales predeterminadas: cambiar las claves de inicio de sesión predefinidas de cualquier dispositivo conectado a Internet a contraseñas más seguras y usar la autenticación multifactor siempre que sea posible. Los atacantes a menudo escanean Internet en busca de dispositivos que todavía usan credenciales predeterminadas o débiles.

- Contar con una infraestructura de seguridad: las soluciones de ciberseguridad de red proporcionan prevención avanzada de amenazas y protección de red en tiempo real contra ataques sofisticados como los utilizados por el grupo Camaro Dragon. Esto incluye protección contra exploits, malware y otras amenazas avanzadas. Herramientas como Quantum IoT Protect de Check Point son capaces de identificar y mapear automáticamente los dispositivos IoT y evaluar el riesgo, y evitar los ataques y accesos no autorizados hacia y desde dispositivos IoT/OT con perfiles de segmentación Zero Trust.

Estos descubrimientos nos permiten conocer mejor al grupo Camaro Dragon y su conjunto de herramientas, que es positivo para la comunidad de ciberseguridad en general porque proporciona conocimientos cruciales para comprender y defenderse contra amenazas similares en el futuro.

Acerca de Check Point Research

Check Point Research proporciona inteligencia sobre ciberamenazas a los clientes de Check Point Software y a la comunidad de inteligencia. El equipo de investigación recopila y analiza datos de ciberataques globales almacenados en ThreatCloud para mantener los ciberdelincuentes a raya, al tiempo que se asegura de que todos los productos de Check Point estén actualizados con las últimas protecciones. El equipo de investigación está formado por más de 100 analistas

Acerca de Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. es un proveedor líder de soluciones de ciberseguridad para empresas y gobiernos de todo el mundo. La cartera de soluciones de Check Point Infinity protege a las empresas y organizaciones públicas de los ciberataques de 5ª generación con una tasa de captura líder en la industria de malware, ransomware y otras amenazas. Infinity se compone de cuatro pilares fundamentales que ofrecen una seguridad sin compromisos y una prevención de amenazas de quinta generación en todos los entornos empresariales: Check Point Harmony, para usuarios remotos; Check Point CloudGuard, para proteger automáticamente los entornos cloud; y Check Point Quantum, para proteger los perímetros de la red y los centros de datos, todo ello controlado por la gestión de seguridad unificada más completa e intuitiva de la industria; Check Point Horizon, una suite de operaciones de seguridad que da prioridad a la prevención. Check Point Software protege a más de 100.000 organizaciones de todos los tamaños.

©2022 Check Point Software Technologies Ltd. Todos los derechos reservados.